클라우드 서비스 기업 아카마이(지사장 손부한, www.akamai.com/kr)가 2014년 4분기 프로렉식 글로벌 디도스 공격 보고서(Q4 2014 State of the Internet - Security Report)를 발표했다.

이 보고서는 디도스(DDoS) 공격 보호 서비스와 클라우드 보안 서비스 및 전략 부문의 리더로 인정받고 있는 아카마이 프로렉식 보안 엔지니어링 및 리서치 팀(PLXsert)이 작성했다. 이번 보고서는 프로렉식 네트워크 기반에서 발견된 디도스 공격을 포함해 전 세계적인 공격 위협 지평에 대한 분석 및 통찰력을 제공한다.

존 서머스(John Summers) 아카마이 클라우드 보안 부문 부사장은 "이번 분기에는 전년 동기 대비 두 배에 달하는 엄청난 양의 디도스 공격이 발생했다"며, "서비스 거부는 다양한 기업에서 흔히 발생하는 능동적인 위협(active threat: 단순히 정보를 가로채는 것 이외에 그 정보를 훼손, 변조하는 행위.)이다. 디도스 공격 트래픽은 지난 12월에 이슈가 됐던 온라인 엔터테인먼트와 같은 한 산업에만 국한되지 않고 다양한 산업에서 발생한다"고 말했다.

아카마이는 디도스 공격의 평균 최대 대역폭이 전년 동기 대비 52% 증가했다고 밝혔다. 거대 패킷의 불필요한 네트워크 트래픽은 기업의 반응 능력을 빠르게 약화시켜 정당한 사용자들의 서비스 중단 거부를 일으킨다. 보안되지 않은 대부분의 웹사이트는 전형적인 디도스 공격을 이겨내지 못한다. 때문에 디도스 공격은 흔한 사이버 보안 위협 중 하나로 자리잡았고, 온라인 환경에 노출된 기업들이 리스크 관리에서 빼놓지 않는 변수가 됐다고 회사측은 전했다.

디도스포하이어 부터(Booter) 스위트(Suites)는 반사 기반의 디도스 공격을 활용하는 저투자 방식이다. 전체의 40%에 이르는 디도스 공격이 반사 기술을 사용하는데, 받는 것보다 많은 양의 트래픽을 내보내면서 서버 및 디바이스 통제에 공격자가 필요 없는 인터넷 프로토콜의 특성을 이용한다.

기술이 없는 낮은 수준의 공격자들은 디도스포하이어의 광범위한 유용성을 활용해 즉시 사용 가능한(ready to use) 디도스 서비스를 구입한다. 이러한 디도스포하이어 시장의 확대는 공격 혁신이 진행됨에 따라 다중 벡터 캠페인의 이용을 촉진시켰다. 결과적으로 이번 4분기에 다중 벡터 공격은 작년 동기 대비 88% 증가했고, 전체 공격에서는 44% 이상을 차지했다.

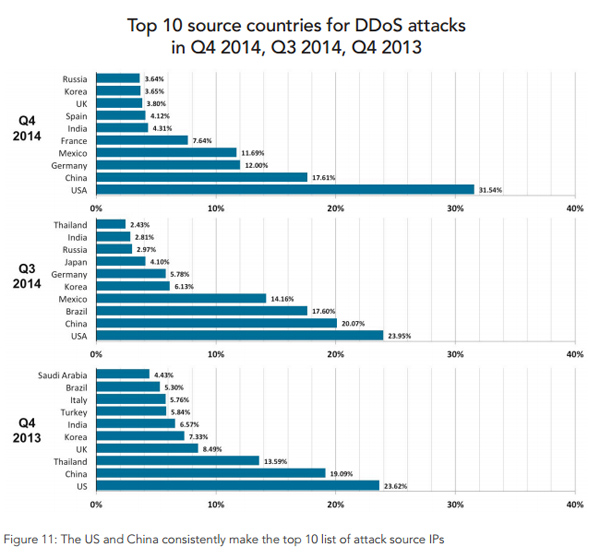

이번 4분기에 디도스 공격 타이밍은 지리적으로 더 고르게 발생했다. 이전에는 지정학적 위치가 드러나지 않았던 공격 대상의 수가 증가하면서 디도스 공격 트렌트도 변화했다. 또한 악성 트래픽의 발생지도 지리적으로 이동하는 양상을 보였다. 미국과 중국은 예전부터 디도스 트래픽을 가장 많이 발생시켜온 국가들이었다. 지난 3분기에는 예외적으로 브라질, 러시아, 인도와 중국을 포함한 BRIC 국가들이 주요 트래픽 발생 국가로 꼽혔으나, 이번 4분기에는 다시 많은 공격이 미국과 중국, 서유럽 등지에서 발생했다.

▲ DDoS 공격에 노출된 상위 10위 국가 (제공: 아카마이)

아카마이가 발표한 2014년 4분기 인터넷 현황 보안 보고서의 주요 내용은 다음과 같다.

멀웨어는 디도스 봇넷 확장에 자주 사용된다. 이번 보고서는 다중플랫폼, 운영 체제 인지, 파괴적 멀웨어 등의 최근의 멀웨어 트렌드를 소개한다. 또한 아카마이 인텔리전트 플랫폼에서 얻은 데이터를 이용한 새로운 분석 기술로 다중 웹 어플리케이션 공격 봇넷을 감별했다. 확인된 봇넷은 원격 파일 삽입공격(Remote File Inclusion)과 운영체제 명령어 삽입 공격(OS Command Injection)에 대한 웹 어플리케이션 취약점 파악을 자동화하기 위한 것으로 밝혀졌다. 아카마이 연구진들은 연관성이 없어 보이는 공격 중에서 동일한 악성 코드 리소스 URL과 페이로드를 찾아 봇넷을 감별했다. 공격 페이로드는 데이터를 수집하고 봇넷 활동, 공격자와 공격대상 웹 어플리케이션들을 파악하기 위해 사용 됐다. 이 감별 기술은 향후 더 많은 공격 소스들을 구별하는데 사용될 수 있다.

웹사이트의 성능에 크게 영향을 미치는 서비스 거부 공격만큼 웹 크롤러 또한 웹사이트에 적지 않은 영향을 미친다. 수준 낮게 코딩된 크롤러는 디도스 트래픽과 유사하다. 아카마이는 웹 크롤러의 필요성 및 사이트 성능에 미치는 영향을 기준으로 이들을 분류했다. 보안 보고서는 웹크롤러의 영향을 감소 및 분류시킬 수 있는 방법을 제시한다.

이번 보고서의 자세한 내용은 www.stateoftheinternet.com/security-report 에서 무료로 내려받아 확인할 수 있다.

김원영 기자 goora@noteforum.co.kr

[디지털 모바일 IT 전문 정보 - 노트포럼]

Copyrights ⓒ 노트포럼, 무단전재 및 재배포 금지